Одним из важнейших аспектов проблемы обеспечения безопасности электронных систем хранения данных является определение, анализ и классификация возможных угроз безопасности автоматизированной системы обработки и хранения данных. Перечень угроз, оценки вероятностей их реализации, а также модель нарушителя служат основой для проведения анализа риска и формулирования требований к защите системы хранения и обработки данных [3].

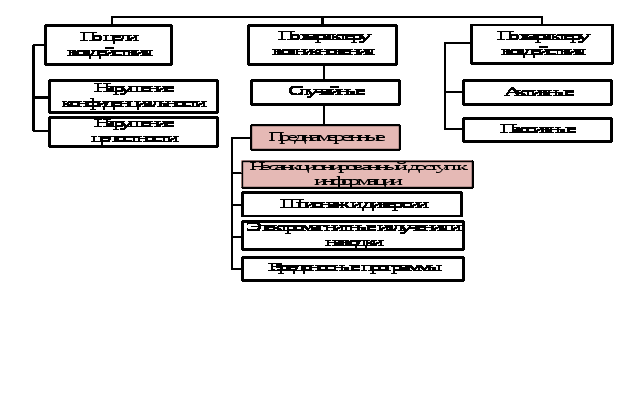

Основные виды угроз безопасности информации представлены на рисунке 1 [4]. В данной статье будут подробно рассмотрены преднамеренные угрозы, а именно несанкционированный доступ к конфиденциальной информации, хранящейся на средствах вычислительной техники.

Рисунок 1 – Угрозы, воздействующие на безопасность защищаемой информации, обрабатываемой на ПЭВМ.

К способам несанкционированного доступа относятся [5]:

-

непосредственное обращение к объектам доступа.

-

создание программных и технических средств, выполняющих обращение к объектам доступа в обход средств защиты.

-

модификация средств защиты, позволяющая осуществить НСД.

-

внедрение в СВТ программных или технических механизмов, нарушающих предполагаемую структуру и функции СВТ и позволяющих осуществить НСД.

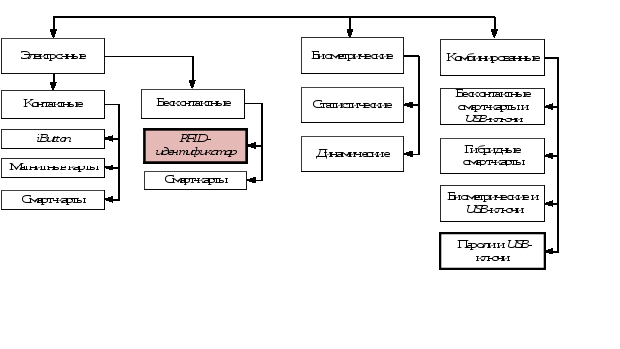

В настоящий момент существует достаточно большое количество систем аутентификации пользователей, проведенный анализ которых выявил множество их разновидностей, представленных на рисунке 2. Проведя их анализ, был сделан вывод о том, что на сегодняшний день одним из перспективных направлений в этой области является аутентификация на основе радиочастотных меток.

Рисунок 2 – Классификация систем аутентификации.

В различных организациях находится большое количество средств вычислительной техники, которые могут содержать в себе конфиденциальную информацию (личная информация пользователей, паспортные данные, различная служебная информация…). При этом необходимо не допустить свободного распространения этой информации и повысить ее защищенность от несанкционированного доступа.

На сегодняшний день на рынке существует больше количество программно-аппаратных комплексов (ПАК) защиты от НСД, но устанавливать их в ведомственные СВТ не всегда целесообразно, так как они обладают высокой стоимостью и сложностью интеграции, поэтому используются в основном

для защиты секретных данных, обрабатываемых на объектах электронно-вычислительной техники. Так как конфиденциальная информация не является секретной, то для разграничения доступа к информации предлагается использовать программно-аппаратный комплекс, построенный на основе микроконтроллера Arduino UNO, со специализированным программным обеспечением и радиочастотной RFID-метки.

Выбранная для реализации технология обладает рядом преимуществ, основными из которых являются:

-

отсутствие необходимости в прямой видимости;

-

больший объём хранения данных;

-

поддержка чтения нескольких меток;

-

устойчивость к воздействию окружающей среды;

-

высокая степень безопасности;

На рисунке 3 представлены внешний вид модуля RFID 522, предназначенного для считывания кода с RFID-метки и взаимодействия с аппаратной вычислительной платформой Arduino UNO, которая, в свою очередь, содержит базу ключей и специализированное программное обеспечение, при помощи которого осуществляется управление доступом к средству ЭВТ.

Рисунок 3 – Микроконтроллер Arduino UNO с RFID.

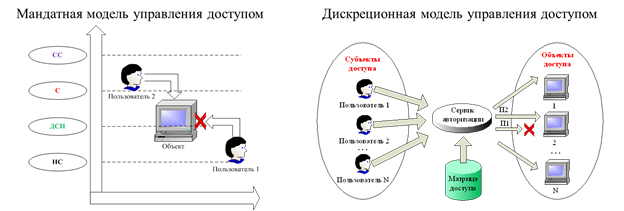

Исходя из представленных на рисунке 3 моделей управления доступом, СВТ может использоваться в многопользовательском режиме, когда в помещение, где оно находится имеют доступ лица, не допущенные к её эксплуатации. При этом создаются предпосылки для несанкционированного доступа к хранящейся на данном СВТ информации. Система защиты информации должна быть комплексной и включать в себя несколько уровней защиты. Одним из средств защиты, позволяющим осуществить разграничение доступа к СВТ является разработанное устройство защиты от несанкционированного доступа.

Рисунок 4 – Модели управления доступом.

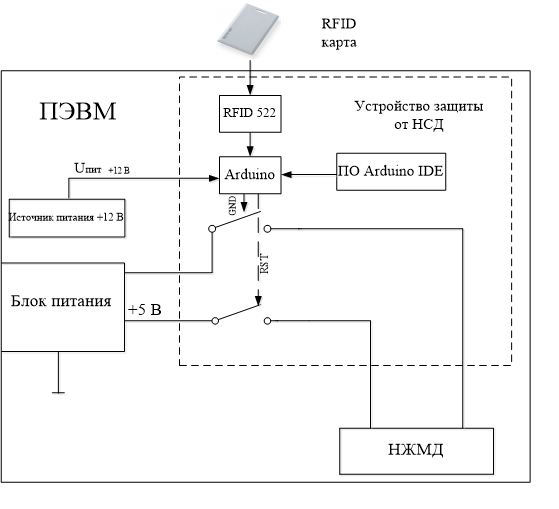

На рисунке 5 представлена функциональная схема устройства защиты от НСД на основе радиочастотной метки.

Рисунок 5 – Функциональная схема устройства защиты от НСД на основе радиочастотной метки.

Принцип действия схемы устройства защиты от несанкционированного доступа к ПЭВМ заключается в следующем – при внесении в поле действия считывателя бесконтактной RFID карты происходит передача её идентификационного кода на считыватель. Полученная информация преобразуется в код, создающий управляющий сигнал, который поступает на считыватель. С выхода считывателя RFID идентификационный код поступает на вход микроконтроллера Arduino, в котором происходит его сравнение с заранее запрограммированными. При совпадении предъявляемого кода с содержимым памяти контроллер доступа замыкается шлейф и на материнскую плату передается сигнал включения. При этом иначе СВТ включить никак нельзя.

Неуспешные идентификация и/или аутентификация не позволят предоставить доступ к защищаемым информационным ресурсам ПЭВМ.

Устройство защиты ПЭВМ служит для блокировки доступа к информации лиц, не имеющих на это права. При его применении включение ПЭВМ возможно только при предъявлении личного радиоэлектронного ключа (RFID метки). Устройство защиты ПЭВМ от несанкционированного доступа устанавливается внутри системного блока и подключается к материнской плате вместо кнопки питания. Питание осуществляется от независимого источника питания +5В.

На рисунке 6 представлена схема подключения модуля RFID считывателя RS522C к Arduino и порядок записи новой метки.

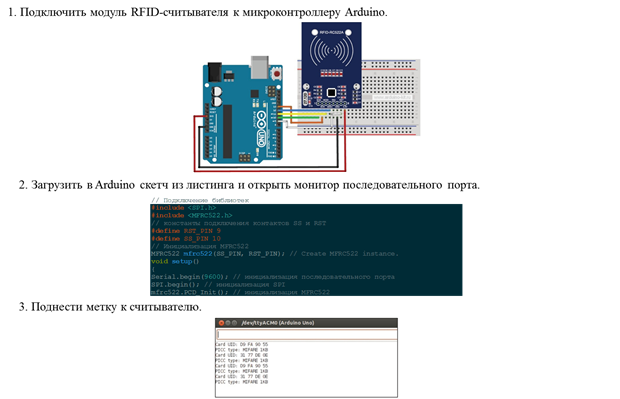

- Подключить модуль RFID-считывателя к микроконтроллеру Arduino согласно схеме.

- Через порт мини USB подключить Arduino к ПК, и с помощью специального программного обеспечения загрузить в Arduino скетч из листинга. Данный скетч определяет тип приложенного к считывателю устройства и считывает данные, на RFID – метке или карте.

- Поднести метку к считывателю.

Рисунок 6 – Схема подключения модуля RFID считывателя RS522C к Arduino и порядок записи новой метки.

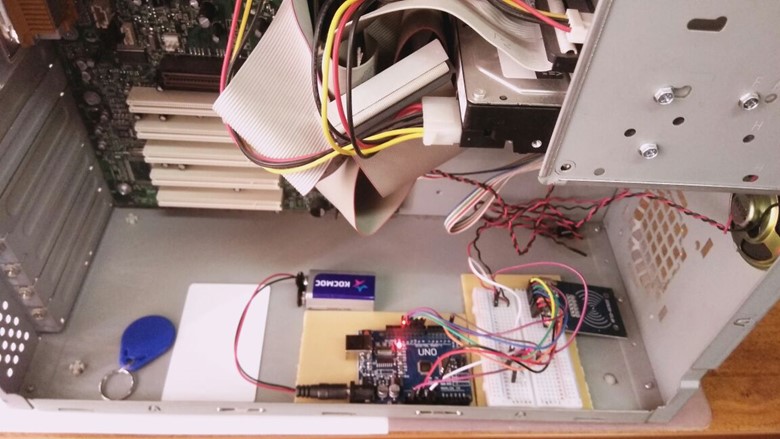

Внешний вид устройства представлен на рисунке 7.

Рисунок 7 – Реализация устройства защиты от НСД на основе радиочастотной метки.

Таким образом поставленные задачи по разработке программно-аппаратного комплекса защиты средств вычислительной техники и предложений по его реализации выполнены. ПАК может быть использован для защиты конфиденциальной информации, хранящейся на ПЭВМ от несанкционированного доступа.

Библиографический список

- ГОСТ Р 51624–2000. Защита информации. Автоматизированные системы в защищенном исполнении [Текст]. – Москва : Издательство стандартов, 2000. – 19 с.

- ГОСТ Р 50922–2006. Защита информации. Основные термины и определения [Текст]. – Москва : Издательство стандартов, 2000. – 15 с.

- Клуб информационной безопасности [Электронный ресурс] // Provisionsecurity [Сайт]. URL http://www. provisionsecurity.ru/threads/5178 (дата обращения 07.04.2018).

- Сабанов, А. Г. Об оценке рисков удаленной аутентификации как процесса [Текст] / А. Г. Сабанов // Электросвязь, 2013. – № 4. – С. 62 – 68.

- Прудников, И. А. Аутентификация пользователей – современные методы [Текст] / И. А. Прудников // CIO 2006. – № 4. С. 26 – 30.