Теоретические основы

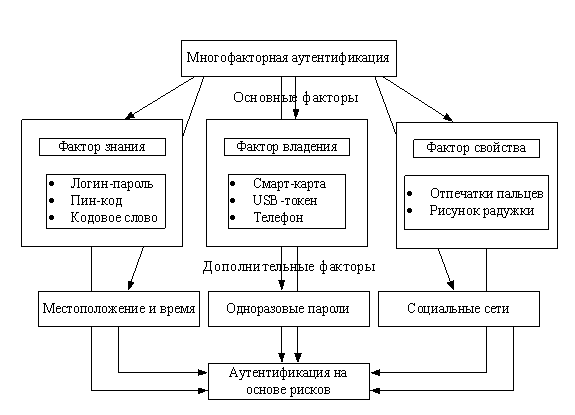

Аутентификация пользователей может происходить по нескольким видам факторов, все они представлены на рисунке 1. В целях минимизации вероятности НСД предлагается использование всех основных факторов одновременно: знания, владения и свойства.

Рисунок 1. Факторы аутентификации

В качестве фактора знания будет использоваться логин и пароль, в качестве фактора владения ̶ карта с RFID-меткой, фактора свойства – отпечаток пальца. Хранение карты с RFID-меткой предполагается у третьего лица, например, у дежурного, что также предотвращает своевольный доступ к данным даже зарегистрированного пользователя. Для ввода в ЭВМ данных об отпечатке пальца и RFID-метки потребуется специальное устройство, способное взаимодействовать со специальным программным обеспечением (далее – ПО), установленным на ЭВМ. Предложение по реализации данного устройства будет рассмотрено далее.

Разграничение доступа

В качестве разграничения доступа была выбрана дискреционная модель «Харрисона–Руззо–Улъмана», поскольку она довольно проста в реализации в АС, является классической дискреционной моделью, реализует произвольное управление доступом субъектов к объектам и контроль за распространением прав доступа. На данном этапе предлагается использовать два вида субъектов: простой пользователь и администратор, обладающий возможностью редактирования учётных записей.

Для того, чтобы осуществить разграничение доступа пользователей к данным, принадлежащих другим пользователям будет использоваться криптографическое преобразование данных. В качестве алгоритма шифрования выбран алгоритм AES (Advanced Encryption Standard) ̶ алгоритм блочного симметричного шифрования, является международным стандартом с 2003 года. На данный момент нет открытых публикаций о том, что данный алгоритм подаётся криптоанализу.

Все данные пользователя по окончании их работы с его данными будут заархивированы и зашифрованы индивидуальным ключом пользователя (), сгенерированным случайным образом при создании учётной записи данного пользователя. Все файлы, содержащие данные об учётных записях пользователей также будут зашифрованы, но уже главным ключом (). Для того, чтобы исключить возможность соотнесения того или иного зашифрованного архива с конкретным пользователем, все названия также зашифрованы главным ключом ().

Программное обеспечение

Программное обеспечение, предназначенное для подключения аппаратной части и взаимодействия с ней, шифрования и расшифрования данных, реализации многопользовательской работы на ЭВМ и возможности администрирования учётных записей пользователей (администратором системы).

Для его реализации был выбран язык программирования Python, ввиду его относительной простоты и возможности использования модулей, позволяющих достаточно просто реализовать все требования к ПО и его функционал. Каждый конкретный модуль отвечает за ту или иную функцию: взаимодействие с аппаратной частью (QtSerialPort), работа с архивами (zipfile), работа с учётными записями (openpyxl), шифрование данных (cryptography), создание графического интерфейса (PyQt5), создание автоматизированного журнала работы системы (datetime). Все необходимые функции описаны в документации к этим модулям.

Аппаратная часть

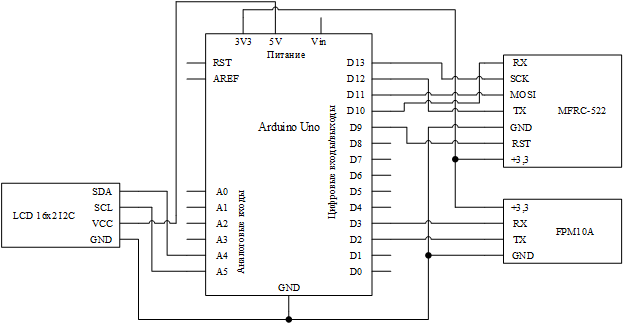

Аппаратная часть собрана на базе микроконтроллера Arduino Uno, принципиальная схема устройства представлена на рисунке 2.

Рисунок 2. Принципиальная схема устройства

В качестве считывателя отпечатка пальца выступает модуль FPM10A, в качестве считывателя RFID-метки выступает модуль MFRC-522. Для дополнительной индикации правильного функционирования устройства используется экран LCD 16×3 I2C, размера которого вполне хватает для вывода необходимой информации.

Программный код, предназначенный для загрузки в микроконтроллер называется скетчем и пишется на языке Arduino C, который по сути является сильно упрощённой версией языка C++.

Взаимодействие программной и аппаратной частей

Взаимодействие программной и аппаратной частей организовано через последовательный порт, к которому можно подключиться в программе после подключения микроконтроллера кабелем к ЭВМ. Для того, чтобы аппаратная и программная части могли идентифицировать приходящие друг другу данные, требуется организовать парсинг данных по ключевым меткам. В зависимости от направления посылаемых данных количество ключевых меток будет отличаться.

Поскольку аппаратная часть используется для ввода двух типов данных, то в направлении «микроконтроллер ̶

ЭВМ» будет использоваться две ключевые метки: одна для идентификации данных с датчика дактилоскопии, вторую для данных с датчика RFID-метки. Количество ключевых меток в направлении «ЭВМ ̶

микроконтроллер» будет зависеть от того, какое количество информации мы будем отражать на LCD-экране. Поскольку предполагается отображать информацию о каждом этапе аутентификации, то будет использоваться три ключевые метки.

Правильное интерпретирование ключевых меток обеспечивается их указанием в программном коде программы и скетче микроконтроллера.

Выводы

По итогу мы имеем программно-аппаратный комплекс, позволяющий разграничить доступ к данным различных пользователей, используя многофакторную аутентификацию и криптографическое преобразование данных, что должным образом гарантирует защиту информации от НСД.

Библиографический список

-

Родичев Ю.А. Информационная безопасность. Национальные стандарты Российской Федерации: учебное пособие / Ю.А. Родичев – СПб.: Питер, 2019. – 480 с.

-

Малюк А.А. Основы политики безопасности критических систем информационной инфраструктуры / А.А. Малюк – М.: Горячая линия, 2019. – 314 с.

-

Гребенников В.В. Управление информационной безопасностью / В.В. Гребенников – Екатеринбург: Издательские решения, 2019. – 290 с.