В настоящее время IT-индустрия представляется как механизм, который оказывает регулировку процессов широкого спектра, и входит в наиболее важные отрасли, такие как здравоохранение, образование, социальное обеспечение. Каждая отрасль имеет свои специфические особенности развития, однако каждая нуждается в охране персональных данных сотрудников, которые в неё вовлечены. Кроме персональных данных сотрудников присутствуют риски потерять и другую ценную информацию, например, банковскую информацию, коммерческую тайну, информацию о программно-аппаратном обеспечении и многое другое.

Если сосредотачивать своё внимание на сектор бизнеса и рассматривать обеспечение информационной безопасностью крупных и малых предприятий, то мы придём к выводу что в этом плане существует большая пропасть. Виной всему может оказаться фактор финансового обеспечения предприятий. Так, если в крупных предприятиях внимание вопросам информационной безопасности отводится большое, то на малых предприятиях такого просто нет, или же внимание уделяется мало и финансирование отводится минимальное. Вопросы информационной безопасности на малых предприятиях, как правило, ставятся в один ряд с планами далёкими от повседневных задач.

Говоря о информационной безопасности на малом предприятии необходимо учитывать риск не только утечки информации по инсайдерским каналам, но и риск атаки через сеть используя 0-day уязвимость, благодаря которой злоумышленник смог скомпилировать эксплойт, или банально смог подобрать пароль к базам данных предприятия используя тот же брутфорс[3]. Директора малых предприятий недостаточно финансируя в вопросы информационной безопасности потерять не только персональные данные сотрудников, рискуют также потерять денежные средства и репутацию. Потому внедрив хотя бы бюджетное решение по информационной безопасности, тем самым минимизировав риски утечки важной для предприятии информации, вполне может с большей уверенностью планировать развитие бизнеса далее.

Для разработки бюджетного программно-аппаратного решения достаточно иметь в организации сотрудника, который уверенно может программировать на языках С/С++, Java. В случае, если политикой организации не предусмотрено наличие сотрудника-программиста, то желательно привлекать его по контракту на время разработки, но с полным контролем его действий и отчётностью. Такие меры ограничивают возможность создавать со стороны разработчика дополнительных, только ему известных программно-аппаратных «закладок».

Двухфакторная аутентификация весьма популярна в настоящее время, однако если брать её строгую формулировку и следовать ей, то мы неминуемо попадём в ловушку широкого распространения программно-аппаратных решений, которые уже давно научились обходить злоумышленники. Следовательно, двухфакторная аутентификация должна быть в некоторой степени эксклюзивной и иметь особенности, которые выделяют её из общей массы, например, двухфакторная аутентификация с использованием водяных знаков. Такая аутентификация значительно надёжней, если использовать стандартную по типу «логин/пароль» – «код смс». Также необходимо учитывать тот факт, что не бывает совершенной системы безопасности, можно лишь минимизировать риски проникновения злоумышленника в неё.

Двухфакторная аутентификация призвана идентифицировать пользователя в системе (сервисе) используя запрос данных аутентификации разнообразных типов что, в свою очередь, обеспечивает двухуровневую эффективную защиту от НСД (несанкционированного доступа)[1].

Первый фактор аутентификации «логин-пароль» является стандартным методом аутентификации в системе, который нет возможности изменить. Однако, желательно придерживаться пожеланиям международного стандарта ISO 27001 относительно парольной политики и менять пароль пользователя не реже одного раза 3 месяца.

Второй фактор аутентификации во многих организациях – это смс-код, который приходит в ответ на действия пользователя при попытке входа в систему. Это очень распространённый вид вторичной аутентификации, и большинство злоумышленников задумывались о возможности и методах перехвата смс-кода[4].

Некоторые аргументы в пользу несостоятельности аутентификации при помощи смс-кода:

- Смс-код можно увидеть со стороны, подсмотреть.

- Извлечь из мобильного телефона SIM и переставить в другой, приняв смс-код.

- Перехват смс-кода при помощи троянского вируса.

- С помощью социальной инженерии вынудить хозяина мобильного телефона сообщить смс-код.

- Перехватить смс-код, используя уязвимость в протоколе передачи информации SS7.

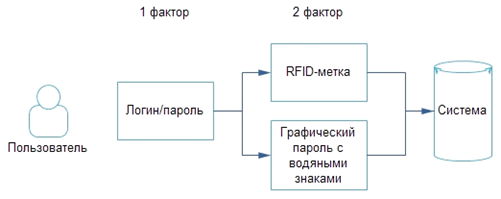

Наиболее интересные факторы вторичной аутентификации – это RFID-метка и графический пароль с водяными знаками (Рис. 1).

Рис. 1. Двухфакторная аутентификация на малом предприятии

RFID-метка представляет собой набор элементов (микросхема Mifare S50, антенна). Идентификационный код обеспечивается изготовителем номера. Данные, хранимые внутри микросхемы защищены аппаратным шифрованием. Также необходимы: считыватель RFID RC522 для приёма сигнала RFID-метки, ATmega32U4 на микроконтроллере[5].

Алгоритм работы с использованием RFID-метки можно разбить на следующие шаги:

- Исходная инициализация – проверка готовности системы к работе, задание переменных, проверка и подключение к последовательному порту.

- Ожидание системы – загорелся индикатор, расположенный на панели устройства, ожидание стабильного соединения.

- Стабильное доверительное соединение – отправка запроса на стабильное доверительное соединение.

- Идентификация доверительного соединения – подтверждение стабильного соединения.

- Режим отправки данных – при условии успешного подтверждения стабильного соединения включается режим отправки данных.

- Режим считывания данных с карты – при условии успешного подтверждения стабильного соединения происходит запрос и получение уникального кода карты.

- Отправка данных на компьютер – производится отправка данных на компьютер, которые были получены после контрольного считывания информации с карты.

- Верификация данных – на компьютере производится считывание хэша исходя из начального состояния, которое хранится в базе данных.

- Логин/пароль – ввод данных пользователя.

- Контрольная верификация данных – сверка данных с исходными, которые хранятся в базе данных.

- Получение доступа – пользователь получает доступ в систему.

Графический пароль с водяными символами заключается в том, что система отображает последовательность графических изображений для пользователя, которые, в свою очередь, создаются генератором случайных чисел (последовательностей). Пароли всегда одноразовые, т.е. после каждой удачной авторизации происходят изменения в последовательности водяных знаков, которые используются как графические пароли[2].

Практическая реализация графических паролей с водяными символами с позиции финансовых затрат минимальна. В основном, задача ставится в расчёте на поиск грамотного программиста со знанием языков программирования С/С++.

В заключении следует отметить что использование двухфакторной аутентификации способствует привыканию рабочего штата малого предприятия к нормам и правилам стандартов информационной безопасности что немаловажно для постоянного улучшения качества производимых продуктов или услуг. Целесообразность ведения политики информационной безопасности продиктовано также законодательством РФ, касательно правил хранения и защиты персональных данных в организации.

Библиографический список

- Двухфакторная аутентификация: что это и зачем оно нужно? // Блог Лаборатории Касперского. URL: https://www.kaspersky.ru/blog/what_is_two_factor_authenticatio/4272/ (дата обращения: 17.01.2019).

- Головин В. С. Графические пароли с водяными знаками при двухфакторной аутентификации пользователя // Молодой ученый. — 2018. — №2. — С. 11-13

- Головин В. С. Общая теория уязвимостей компьютерных систем [Текст] // Технические науки: традиции и инновации: материалы III Междунар. науч. конф. (г. Казань, март 2018 г.). — Казань: Молодой ученый, 2018. — С. 10-12

- Коды в SMS небезопасны — рекомендуем пользоваться другими вариантами двухфакторной аутентификации // Блог Лаборатории Касперского. URL: https://www.kaspersky.ru/blog/2fa-practical-guide/21495/ (дата обращения: 17.01.2019).

- Кучерявин М. В. Разработка клиент-серверного приложения для двухфакторной аутентификации на основе гео-данных // Проблемы правовой и технической защиты информации. — Вып. IV : сб. науч. ст. — Барнаул, 2016.