В наши дни человек тесно связан с информацией. Тысячи информационных потоков проходят через нас ежедневно. Так или иначе, многим приходится работать с разнообразными данными. Хранение, доступ, передача, редактирование информации невозможно представить без какой-либо защитной оболочки. Причем эта проблема затрагивает не только крупные компании, но и обычных пользователей, которым не безразлична безопасность личной информации.

Количество вредоносных программ увеличивается с невероятной скоростью, особенно в сети Интернет. Злоумышленники находят все новые и новые способы, чтобы завладеть данными пользователей. И в большинстве своем, добиваются успеха, так как большая доля участников глобальной сети просто не защищает свои компьютеры.

Антивирусные программы помогают лишь отчасти остановить действия злоумышленника. Для всесторонней безопасности следует применять комплекс мер, нацеленный на достижение конфиденциальности, доступности и целостности защищаемой информации.

В данной статье будет рассмотрен один из компонентов комплексной системы защиты – система обнаружения вторжений (Intrusion Detection System).

Система обнаружения вторжений (СОВ, IDS) – программное или аппаратное средство защиты компьютерных систем и сетей от неавторизованного доступа или несанкционированного управления. Она отслеживает сети и хосты в поиске вредоносных действий или нарушения правил, таких как компрометация конфиденциальности, безопасности системы или целостности. Некоторые системы IDS способны остановить попытку вторжения, что от них не требуется. Системы обнаружения вторжений в первую очередь направлены на выявление возможных проникновений в систему, записи информации об инцидентах и анализе отчетов.

Безопасность должна поддерживаться и в сети. Классические сетевые брандмауэры анализируют сеть и заголовки транспортного уровня, такие как источник и IP адрес назначения, протокол и порты назначения. Однако, в настоящее время большинство атак направлено не только на сетевой и транспортный уровень, так как сетевые брандмауэры защищают от них хорошо. Атаки сосредоточены на использовании уязвимостей в операционных системах, приложениях и протоколах. Сетевые брандмауэры не могут обнаружить их. Именно в таких случаях хорошим помощником станут IDS. Другие примеры атак, которые могут обнаружить системы обнаружения вторжений (в отличие от брандмауэра):

- Атаки, известные также как «перенаправление портов», внутри легитимного трафика;

- Атаки в пределах внутренних сетей.

Системы обнаружения вторжений обычно делятся на две категории:

- Network IDS (NIDS) – сетевые системы обнаружения вторжений, которые размещаются в стратегических точках сети, контролируя трафик между устройствами и хостами в сети.

- Host-Based IDS (HIDS) – хостовые системы обнаружения вторжений, работающие на отдельных хост-системах, где контролируют трафик от и к хост-системам, а также деятельность в самой системе.

Рассмотрим эти категории вместе с их программными реализациями.

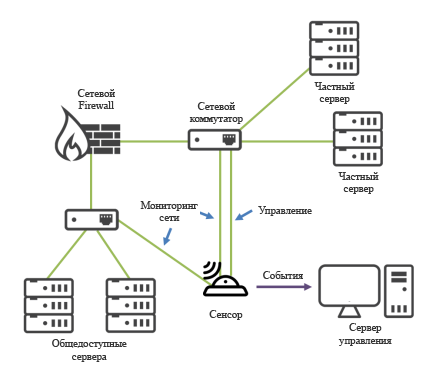

Как правило, Network Intrusion Detection System (NIDS) размещается на внутренней стороне сетевого брандмауэра, где он может отслеживать трафик от и к устройствам. Таким образом, NIDS обнаруживает вредоносные действия, которые проникают через сетевой брандмауэр. NIDS обычно работает в смешанном режиме путем мониторинга копии сетевого трафика. Он анализирует трафик, сравнивая его с базой данных известных атак или обнаруживает аномальные действия. После идентификации, событие NIDS генерируется и сообщается на станцию управления. [1]

Можно использовать следующие устройства для передачи сетевого трафика NIDS:

- Сетевые концентраторы;

- Сетевые коммутаторы с зеркальными портами.

Программной реализацией NIDS является Suricata – свободный, быстрый и надежный механизм обнаружения сетевых угроз с открытым исходным кодом. [2]

Suricata состоит из нескольких модулей: захвата, сбора, декодирования, обнаружения и вывода. По умолчанию до декодирования захваченный трафик идет одним потоком, это оптимально с точки зрения детектирования, но больше нагружает систему. Однако, одним из преимуществ Suricata является возможность разделения потоков. Благодаря этому IDS спокойно справляется с потоками до 10 Гбит/с на обычном оборудовании.

Функционирование NIDS, в том числе мониторинг сетевого трафика и обнаружения вредоносных событий, происходит на сенсоре. Вся собранная информация поступает на сервер управления.

Рисунок 1. Схема работы сетевой системы обнаружения вторжений.

Преимущества NIDS:

- Контролируется трафик всей сети;

- Не влияет на производительность сети и пропускную способность, так как анализируется только копия сетевого трафика;

- Не влияет на доступность сети.

Недостатки NIDS:

- Невозможно анализировать зашифрованную информацию;

- Требует постоянные обновления сигнатур;

- Требуется конкретная конфигурация сети, чтобы получить копию трафика;

- Не может блокировать атаки.

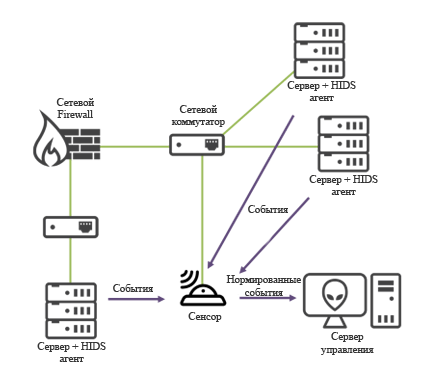

Host-base Intrusion Detection System (HIDS) контролирует поведение и состояние компьютерной системы, а также отправленные и сетевые пакеты. HIDS работает в качестве агента в системе, которая посылает обнаруженное событие на станцию управления. Агент HIDS обычно отслеживает, какие программы получают доступ к ресурсам, а также определяет, сделает ли приложение несанкционированное изменение в памяти, файле или базе данных. HIDS также может посмотреть на состояние системы и монитор системных журналов для обнаружения каких-либо существенных изменений в системе. В то время как NIDS обнаруживает атаки, передаваемые по сети, HIDS обнаруживает те, которые направлены против хостов в сети. NIDS не может обнаружить события в потоках пакетов, которые используют шифрование, но это может сделать HIDS после того, как трафик расшифровывается. [1] По данным принципам построена программная реализация хостовой системы обнаружения вторжений – OSSEC.

OSSEC является масштабируемой, мульти-платформенный хост – системой обнаружения вторжений с открытым исходным кодом. [3]

OSSEC предоставляет следующие возможности:

- Мониторинг и сбор информации;

- Обнаружение руткитов;

- Контроль целостности файлов;

- Контроль целостности реестра Windows;

- Активный ответ, который может запускать приложения на сервере в ответ на определенные триггеры, такие как конкретные оповещения или предупреждения уровней.

OSSEC состоит из основного приложения, программы-агента для ОС Windows и веб-интерфейса.

- Основное приложение: работает и в распределённой сети, и автономно. Поддерживает ОС Linux, Solaris, BSD и Mac.

- Агент для ОС Windows: работает только в ОС Windows. Для включения серверного режима основного приложения необходима программа-агент.

- Веб-интерфейс: графический интерфейс пользователя. Как и основное приложение, поддерживает ОС Linux, Solaris, BSD и Mac.

HIDS использует архитектуру сервера/агента, где агент HIDS находится на компьютерах, которые нужно контролировать. А сервер HIDS находится на сенсоре. Сенсор принимает события от агентов HIDS, нормализует их, и посылает их на сервер для анализа, корреляции и хранения. [4]

Рисунок 2. Схема работы хост-системы обнаружения вторжений.

Преимущества HIDS:

- Оповещения о результатах атак.

- Наблюдение за системой.

- Обнаружение изменения в файлах, памяти и приложений.

- Обнаружение таких атак, которые не находит NIDS.

Недостатки HIDS:

- Необходимо развернуть агент для каждого хоста, который нужно контролировать.

- Невозможно обнаружить сканирование сети или разведывательные атаки. [1]

Для комплексного обеспечения безопасности, HIDS должен работать бок о бок с NIDS. В результате общего взаимодействия, следует соотнести события, обнаруженные обеими системами, чтобы определить, была ли атака успешной.

Библиографический список

- About Intrusion Detection Systems in AlienVault USM Appliance. [Электронный ресурс]. URL: https://www.alienvault.com/documentation/usm-appliance/ids-configuration/about-ids.htm (дата обращения: 22.05.2017).

- Suricata | Open Source IDS / IPS / NSM engine. [Электронный ресурс]. URL: https://suricata-ids.org/features/ (дата обращения: 22.05.2017).

- About — OSSEC. [Электронный ресурс]. URL: https://ossec.github.io/about.html (дата обращения: 23.05.2017).

- About Host-based IDS (HIDS) in AlienVault USM Appliance. [Электронный ресурс]. URL: https://www.alienvault.com/documentation/usm-appliance/ids-configuration/about-alienvault-hids.htm (дата обращения: 23.05.2017).