На сегодняшний день Интернет является не только неиссякаемым ресурсом всевозможной информации, но и основным источником заражения вычислительной техники. Параллельно с молниеносным развитием технологий, совершенствуются методы и средства атак на удаленные устройства. Способы использования злоумышленниками зараженных компьютеров безгранично: начиная с кражи ресурсов машин и заканчивая вымогательством денежных средств. Именно поэтому следует знать базовые правила защиты информации.

Безопасность в интернете представляет собой принятие необходимых мер, обеспечивающих защиту от компьютерных вирусов различной сложности, кражи и нарушения целостности личной или корпоративной информации. Использование данных инструкций необходимо не только крупным компаниям, которые могут понести невосполнимые убытки в случае заражения вычислительной техники, но и обычным пользователям сети Интернет. В таком случае необходимо внедрять и развивать общественную грамотность в области защиты информации.

Защита информации – деятельность, направленная на предотвращение утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию.

Угроза безопасности информации – совокупность условий и факторов, создающих потенциальную или реально существующую опасность нарушения безопасности информации. [1]

Атакой называют попытку реализации угрозы злоумышленником.

По статистике, около 90% от общего числа вредоносных программ проникают в компьютер посредством сети Интернет, через электронную почту и просмотр Web-страниц. Наиболее часто компьютеры подвержены заражению вирусами. В ГОСТ Р 51188-98 компьютерный вирус определяется, как «программа, способная создавать свои копии (необязательно совпадающие с оригиналом) и внедрять их в файлы, системные области компьютера, компьютерных сетей, а также осуществлять иные деструктивные действия. При этом копии сохраняют способность дальнейшего распространения.» Его главной особенностью является распространение между файлами, компьютерами или сетями без ведома пользователя. [2]

Основная задача вируса состоит в том, чтобы попасть в компьютер, активироваться и размножиться на устройства других пользователей.

Рисунок 1. Классификация компьютерных вирусов

Особое место среди таких вредоносных программ занимают сетевые черви. Они, подобно вирусам, могут распространяться между компьютерами, создавая свои копии. Но отличаются они тем, что сетевые черви используют для распространения сетевые устройства и протоколы. По функционалу они бывают обычными и пакетными. Обычные сетевые черви, оказавшись в компьютере, стремятся создать как можно больше своих копий, находят электронные адреса и рассылают по ним дубли. Пакетные или бесфайловые черви, внедряются в устройство и пытаются попасть в оперативную память с целью сбора ценной информации. [3]

Сетевых червей можно классифицировать по способу распространения. Выделяют две большие группы. К первой относятся способы, связанные с ошибками администрирования и уязвимостям в ПО:

-

Репликация в ресурсы общего пользования;

-

Репликация через уязвимость операционной системы, программ и приложений;

-

Паразитирование на других червях.

Ко второй группе механизмов распространения сетевых червей относят социальную инженерию, благодаря которой пользователь сам запускает вредоносный файл. [3]

Еще одним видом вредоносных программ являются троянцы. В отличии от вирусов и червей, они не умеют копировать самих себя и распространяться по компьютерным системам. В действительности, троянские программы представляют собой исполняемый файл, который содержит только вредоносный код. [4]

Троянцы обладают множеством функций: от удаления файлов, до перехвата клавиатурного ввода.

Таблица 1. Виды троянских программ

| Backdoor | Удаленное администрирование |

| Trojan-PSW | Воровство паролей |

| Trojan-Clicker | Интернет-кликеры |

| Trojan-Downloader | Доставка вредоносных программ |

| Trojan-Dropper | Инсталяторы вредоносных программ |

| Trojan-Proxy | Троянские прокси-серверы |

| Trojan-Spy | Шпионские программы |

| Trojan | Прочие троянские программы |

| Rootkit | Сокрытие присутствия в ОС |

| ArcBomb | «Бомбы» в архивах |

| Trojan-Notifier | Оповещение об успешной атаке |

Также существует еще целый ряд причин, по которым могут происходить утечка информации и осуществляться несанкционированный доступ к ней в сетях:

-

Перехват информации;

-

Модификация информации (изменение исходного документа или сообщения либо его абсолютная подмена с последующей отсылкой адресату);

-

Фальсификация авторства (если посылают любые данные от вашего имени);

-

Незаконное подключение к серверу аппаратуры или линии связи;

-

Маскировка под авторизованного пользователя и присвоение себе его данных и полномочий;

-

Введение новых пользователей.

Из – за того, что существует большое количество источников угроз, средства защиты информации разделились на:

-

Средства аппаратного (или технического) характера;

-

Программные средства защиты;

-

Средства смешанного вида;

К первым относятся физические устройства, которые могут быть представлены в виде электрических, механических или электромеханических приборов. Все они работают по принципу защиты информации с использованием аппаратных средств. К достоинствам таких устройств относится надежность и устойчивость к модифицированию со стороны злоумышленника. А из недостатков – высокая стоимость оборудования и недостаточная гибкость ввиду своих габаритов.

Программные средства защиты включают комплексы продуктов, написанных с помощью компьютерного кода. Они позволяют контролировать доступ к информации, идентификацию пользователя в сети, шифровать данные, а также производить тесты системы на противостояние атакам. Программные средства более универсальны и просты в установке, их можно улучшать по определенным требованиям. Но такие механизмы очень чувствительны к любым изменениям.

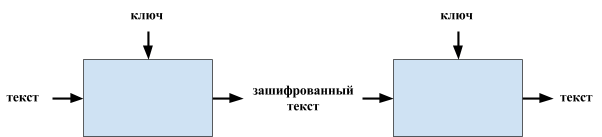

Любая система должна обеспечивать защиту данных. Для этого применяется шифрование (криптография), которое позволяет поддерживать секретность и противостоять проникновению злоумышленника.

При шифровании применяются математические алгоритмы с использованием секретного ключа, который также нужен для преобразования информации в первоначальный вид.

Рисунок 2. Общая схема шифрования

Известны два основных способа шифрования:

1. с использованием симметричных алгоритмов, при которых шифрование данных и их обратное преобразование происходит при помощи одного секретного ключа;

2. с использованием ассиметричных алгоритмов, когда операции производятся с помощью различных ключей (открытых и закрытых).

Наряду с шифрованием, современная криптография включает механизмы электронной цифровой подписи (ЭЦП) – информация в электронной форме, которая присоединена к другой информации в электронной форме (подписываемой информации) или иным образом связана с такой информацией и которая используется для определения лица, подписывающего информацию.[5]

Также, одним из самых важных компонентов организации защиты информации в сети является аутентификация – процедура проверки подлинности (пароля, электронной подписи письма или контрольной суммы файла).

К смешанному типу средств защиты информации относится симбиоз аппаратной и программной составляющей.

Таким образом, в наше время проблема безопасности информации стала крайне актуальной вследствие популяризации использования средств хранения, обработки и передачи данных различной важности, поэтому для обеспечения доступности, целостности и конфиденциальности ресурсов стоит осуществлять комплекс мер по реализации защищенных систем передачи.

Библиографический список

- ГОСТ Р 50922-2006 Защита информации. Основные термины и определения.

- ГОСТ Р 51188-98 Защита информации. Испытания программных средств на наличие компьютерных вирусов. Типовое руководство

- Независимый информационно-аналитический центр, полностью посвященный информационной безопасности. [Электронный ресурс]. URL: https://www.anti-malware.ru/threats/network_worms (дата обращения: 8.05.2017).

- Официальный сайт лаборатории Касперского. [Электронный ресурс]. URL: http://www.kaspersky.ru/internet-security-center/threats/viruses-worms

(дата обращения: 9.05.2017). - Федеральный закон от 6 апреля 2011 г. N 63-ФЗ “Об электронной подписи” (с изменениями на 23 июня 2016 года).