Сегодня информационные технологии развиваются с невообразимой скоростью. Они применяются повсеместно, во всех сферах деятельности человека. Многие предприятия внедряют информационные системы с целью автоматизации производства и не только. Технология радиочастотной идентификации активно используется в промышленности (например, компания BMW-Group производит сборку некоторых моделей с использованием RFID [1]), транспортной и складской логистике, системах контроля и управления доступом, медицине, библиотечном деле (ускорение инвентаризации и поиска книг, антикражевая функция [2]), транспортных платежах, дистанционном управлении, спорте (чипы в спортивных браслетах), животноводстве (чипирование животных).

В настоящее время, когда вопрос контроля персонала различных предприятий стоит особенно остро, во всем мире набирает популярность технология RFID (Radio Frequency IDentification – радиочастотная идентификация) — метод автоматической идентификации объектов, в котором с помощью радиосигналов считываются или записываются данные, которые хранятся в так называемых транспондерах, или RFID-метках. Любая RFID-система состоит из устройства считывания (считыватель или ридер) и транспондера (он же RFID-метка, иногда также применяется термин RFID-тег) [3].

Считыватель состоит из приемо-передающего устройства и антенны, с помощью которых происходит обмен сигналами с идентификатором, микропроцессора, который проверяет данные и декодирует их, а также внутренней памяти, которая при необходимости сохраняет полученные данные.

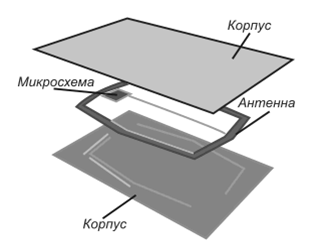

Идентификатор (тег) состоит из двух основных компонентов: антенны для соединения с ридером и чипа, который управляет этим соединением (рисунок 1). Микросхема хранит в своей памяти код идентификации и прочие данные, которые получает и передает обратно в ридер.

Рисунок 1. Типовая конструкция RFID-метки.

Постоянное совершенствование, обеспечивающее рост дальности, точности и безопасности считывания сигналов, прочность корпусов RFID-меток, а также относительно небольшая стоимость оборудования обеспечивают популярность технологии в области идентификации сотрудников на объектах и охраняемых территориях. Использование радиочастотных меток и считывателей позволяет не только регулировать возможность доступа, но и анализировать данные о посещениях или обходах тех или иных объектов, что, в свою очередь, способствует эффективному контролю рабочей деятельности сотрудников предприятия.

Однако, помимо собственных недостатков технологии (таких как: возможность использования её в целях слежки или сбора данных о пользователе; возможность копирования или замены данных на метках хакерами с целью распространения вирусов и т.д.), существуют определенные ограничения условий её применения. Несмотря на высокую приспособленность RFID-меток к жестким условиям рабочей среды, радиочастотные считыватели могут использоваться только на объектах с постоянным доступом к электричеству. Это значит, что даже если вы можете доставить работоспособную метку в любую точку земного шара, это будет бесполезно, если там нет стабильного источника электроэнергии, от которого мог бы питаться ридер.

В стремлении преодолеть это ограничение и возникла идея «перевернуть» сложившуюся схему идентификации и авторизации пользователей – то есть, говоря простым языком, поменять местами считыватели и метки. Метка размещается на объекте, доступ к которому необходимо поставить под контроль. Сотруднику выдается рабочий прибор со встроенной технологией NFC и установленным на него приложением, которое будет преобразовывать полученный с метки сигнал в сообщение с необходимыми для учета данными и с помощью СМС отправлять его в приложение на компьютерной станции. Приложение, в свою очередь, занесет информацию в общую базу данных для дальнейшего анализа и учета посещений.

Стоит заметить, что NFC (Near-field communication или «коммуникация ближнего поля», «ближняя бесконтактная связь») – молодая технология, а потому все еще достаточно дорогостоящая. Соответственно снабдить каждого сотрудника большого предприятия смартфоном достаточно высокого уровня будет слишком дорого, и главная цель новой технологии – избежать больших затрат – будет не выполнена.

Другой способ осуществления этой идеи заключается в использовании аппарата без NFC-технологии, но с возможностью использовать bluetooth-соединение (производственная спецификация беспроводных персональных сетей), считывателя и отдельного bluetooth-модуля. Приложение на смартфоне устанавливает соединение со считывателем через Bluetooth-модуль. Ридер считывает сигналы из окружающей среды и таким образом получает информацию с метки, после чего отправляет её на смартфон так же через Bluetooth-соединение. Приложение формирует сообщение с необходимым набором данных и через СМС перенаправляет его в общую базу данных по аналогичному предыдущему варианту способу.

Третий способ заключается в использовании вместо bluetooth-модуля и смартфона модуля GSM. Исчезает необходимость активировать приложение, необходимо просто поднести сборное устройство к метке. GSM-модуль по настроенному шаблону формирует сообщение с полученными со считывателя данными и отправляет его в приложение на компьютере с общей базой данных.

Существует множество вариантов осуществления «перевернутой» схемы реализации технологии идентификации и авторизации пользователей при помощи RFID-технологии, направленных на улучшение качества деятельности и экономию средств предприятий. Одной из главных задач реализации любого из способов является обеспечение надежного корпуса для сборной конструкции или смартфона. Даже самое бережное использование аппарата не исключает возможности возникновения проблем, особенно если метка расположена в местах с особо суровыми природными условиями, но и ожидать от работников соблюдения абсолютной аккуратности в процессе эксплуатации прибора несколько наивно. Поэтому прочная оболочка – не рекомендуемый параметр потенциального устройства, а скорее необходимость.

Такая гибкая система идентификации и авторизации после необходимых доработок и при сохранении своей бюджетности в будущем обещает стать достойной альтернативой бесперспективному из-за дороговизны варианту с обязательным проведением электричества ко всем объектам, доступ к которым необходимо контролировать.

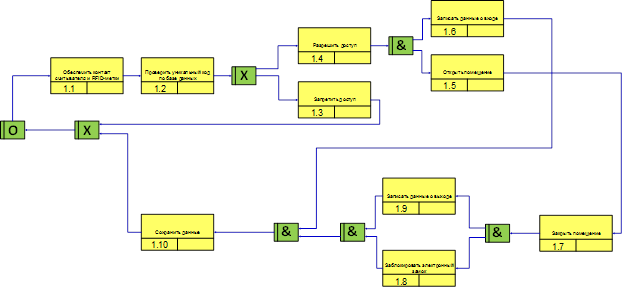

Для наглядной демонстрации работы системы учета и контроля использования помещений [4] представлена диаграмма IDEF3 (рисунок 2).

Рисунок 2. IDEF3. Контроль доступа в помещение.

Составляющие этого процесса такие: чтение уникального кода меткис устройства считывания, проверка подлинности кода по базе данных, разрешение или запрет на доступ в помещение, если доступ разрешен, то сведения о входе и открытии помещения вносятся в базу данных учета. Когда же помещение закрывают, то информация о выходе записывается в базу данных и происходит блокировка электронного замка. При завершении работы (закрытии помещения) или отказе доступа в помещение вся система переходит в начальное состояние (состояние ожидания).

Внедрение системы учета и контроля использования помещений может способствовать:

- Облегчению использования помещений на предприятии;

- Освобождению работников от рутинной работы за счет ее автоматизации – это достигается за счет того, что у каждого сотрудника есть собственный идентификатор с уникальным номером;

- Достоверности и полноте информации, связанной с открытием и закрытием помещений, так как все сведения записываются в базу данных;

- Более рациональной организации использования помещений, использующей RFID-технологии;

- Контролю доступа помещений.

Библиографический список

- Bagged, Tagged, and Tracked – Automotive Design & Production, 2007. URL: http://www.autofieldguide.com/articles/bagged-tagged-and-tracked/ (дата обращения: 11.02.2016)

- Применение RFID в библиотеках – сайт ISBC.

URL: http://www.autofieldguide.com/articles/bagged-tagged-and-tracked/ (дата обращения: 06.03.2016) - Дшхунян В.Л., Шаньгин В.Ф. Электронная идентификация. Бесконтактные электронные идентификаторы и смарт-карты. М., 2004.

- Григорьев А.В. Электронный конспект лекций, Донецк, ДонНТУ – 2010. // Методология функционального моделирования SADT. URL: http://www.uran.donetsk.ua/~masters/2010/fknt/bolotova/library/tez7.htm (дата обращения: 15.02.2016)