Современные технологии предоставляют большой спектр возможностей для организации разных видов услуг таких как: организация электронного документооборота и ведение общего архивов документов, организация корпоративной телефонной сети, организация систем конференций; построение распределенных систем видеонаблюдения, организация удаленного доступа к файлам и серверов с базами данных и т.д.

Цель данной статьи исследование методов оптимизации сетей. От повышения оптимизации параметров сетей зависит конечно же и качество, и конкурентоспособность оператора. Итак, актуальной становится задача совершенствования сетей передачи данных на основе повышения их производительности, в частности, это касается скорости передачи данных. Что бы повысить производительность компьютерных сетей используется много методов, в частности метод сегментации.

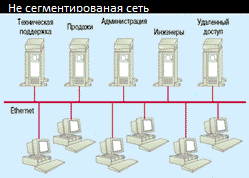

Корпоративные сети, могут состоять как из одного, так из двух файловых серверов и рабочих станций, превратились в сложные, высоко критические среды передачи данных, в которых имеется множество серверов различных типов, а также большое количество рабочих групп, нуждающихся в связи друг с другом. В данной ситуации несегментированная сеть буде работать некорректно, что в последствии приведёт к послаблению безопасности сети, к снижению передачи данных, то есть к снижению производительности. Конечно же такая сеть не будет надежной (рисунок 1).

Рисунок 1 – Пример не сегментируемой сети

На данном изображении показано, что каждая рабочая станция имеет доступ друг к другу и к серверам. Такая настройка сети может быть и защищённой и нет, но если все рабочие станции будут обмениваться информацией одновременно, сеть будет загруженной и это приведет к снижению ее производительности.

За счет сегментирования можно повысить надежность и производительность сети так как проблема изолируется на данном участке (сегменте). Например, если любая рабочая станция выйдет из строя на собственном сегменте, то на работоспособность других машин это не повлияет.

Безопасность в сегментировании так же имеет ряд преимуществ: ограничение за пределами сегмента доступа для пользователей. В том случае, если у вас есть маршрутизатор, то вы можете определить и разрешить, каким IP – адресам или рабочим станциям давать разрешение взаимодействовать с рабочими станциями из другого сегмента. Это не решает полностью проблемы ограничения доступа пользователя данным сегментом, но позволит свести их к минимуму.

Наконец, с помощью сегментации вы можете обеспечить поддержкой необходимые, а иногда плохо заканчивающие, проекты ваших программистов. Основным при сегментации сети является получение описанных преимуществ при сохранении необходимого уровня взаимодействия между группами.

Существует три подхода сегментации сети. Первый заключается в использовании файловых серверов и приложений, второй в использовании брандмауэров и маршрутизаторов, а третий базируется на технологии виртуальных локальных сетей (ВЛС).

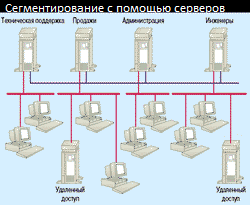

Для разделения большой сети на мелкие группы можно использовать метод серверов. При этом каждая группа будет иметь собственный файловый сервер. В этом случае файловый сервер будет служить посредником при общении с другими группами (рисунок 2). К примеру, каждый файловый сервер в сети может действовать аналогично, как и сервер почтового отделения, осуществляя автоматическую пересылку почты с промежуточным хранением между всеми почтовыми серверами.

Рисунок 2 – Сегментирование с помощью серверов

Нужно иметь минимум две сетевые платы на каждом сервере системы, для сегментирования сети с помощью серверов. Одна из них служит для поддержания локальной группы или же сегмента, а вторая – будет поддерживать соединение с сетью серверов. Рабочая группа может обращаться только к своему серверу, с помощью такой конфигурации. Это повлечет за собой организацию связи с различными серверами в сети. Пользователи данной рабочей группы могут через proxy иметь доступ ко всем серверам Web в сети. При этом обмен информацией происходит на прикладном уровне. К примеру, пользователи Lotus Notes могут обмениваться электронной почтой с серверами Notes; а клиент IMAP4 такой возможности не имеет, потому, что серверы Notes поддерживают только Notes и POP3.

Также proxy-серверы поддерживают кэширование, которое разрешает снизить трафик в сети и за счет этого повышается производительность сети. В случае proxy – сервера Web, если один пользователь запрашивает конкретную страницу, то proxy – сервер запрашивает указанный сервер, затем предоставляет результат пользователю и сохраняет копию передаваемой страницы в кэше на диске. Когда другой пользователь запрашивает ту же страницу, то proxy – сервер не открывает лишний раз страницу в Internet, а берет ее из кэша.

Маршрутизаторы и брандмауэры, функционирующие на третьем уровне модели OSI, сначала анализируют пакеты данных, а только потом передают их адресату. Такой механизм является эффективным для передачи с промежуточным хранением данных. Отличным решением для поддержки удаленного управления, видеоконференций и потокового видео есть то, что задержка на маршрутизаторах и брандмауэрах небольшая.

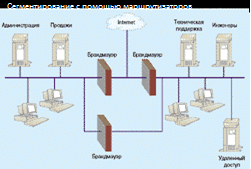

Обычно брандмауэры ассоциируются с обеспечением защиты в Internet, но они в равной степени применимы для внутреннего использования. Маршрутизаторы за счет ограничения доступа между сегментами предоставляют достаточную защиту для внутренних целей (рисунок 3).

Рисунок 3 – Сегментирование с помощью маршрутизаторов и брандмауэров

Брандмауэры и маршрутизаторы предотвращают конфликтные ситуации между соседними рабочими станциями. В основном трафик остается внутри сегмента, а соответствующая информация фильтруется и продвигается дальше брандмауэром или маршрутизатором. Подход на основе брандмауэров и маршрутизаторов не только для поддержки коммуникаций между сегментами в реальном времени, он еще обеспечивает дополнительную гибкость для приложений, когда они обращаются в другие сегменты.

Сложность данного подхода зависит от числа определяемых вами параметров – это есть его минусом. Для определения, какую информацию пропускать, а какую нет, вы можете задать много фильтров; сконфигурировать устройство можно так, чтобы оно обязательно проверяло отправителя, получателя, используемые протоколы и типы передаваемых пакетов. Например, если вы желаете, чтобы одна группа фильтров применялась к одной группе пользователей, а другая – ко второй, то эта задача будет посложнее. Для упрощения задачи можно использовать небольшой набор опций фильтрации.

Маршрутизаторы и брандмауэры также весьма эффективны в ограничении широковещательного трафика. К примеру, широковещательное видео является эффективным способом доставки видеоинформации, но только тогда, когда видео используется только для обучения.

Маршрутизаторы и брандмауэры могут использоваться для ограничения трафика между сегментами. Но при таком подходе будет трудно получить статистику о уровне трафика в сети. Такую информацию необходимо собирать на регулярной основе, т.е. статистика для выявления проблемы, связанных с ограниченностью пропускной способности. Эта информация позволяет выявить факт генерации больших объемов трафика одним пользователем или группой пользователей. Это сигнал для того, что сеть нужно сегментировать.

Виртуальные сети приобретают популярность из-за того, что сегменты редко бывают статичными: в силу производственных соображений, а также из-за того, что сегменты находятся в состоянии постоянного видоизменения с помощью кадровых изменений. Конфигурировать эти изменения можно вручную, переводя людей из одной группы в другую, или предоставлять членам одной группы доступ к ресурсам другой. Это довольно утомительное и трудоемкое занятие. Поэтому для решения этой задачи требуется дополнительное оборудование: маршрутизаторы и брандмауэры, т.е. потребуется дополнительное время на мониторинг и обслуживание дополнительных устройств в сети. Через что виртуальные сети являются наиболее предпочтительным способом сегментирования, особенно в крупных сетях (рисунок 4). Программное обеспечение внутри коммутатора выполняет все функции сегментирования, с помощью виртуальных сетей.

Рисунок 4 – Сегментирование с помощью виртуальных локальных сетей

На изображении показана одна большая сеть. Но даже с применением виртуальных сетей, логическая иерархия не обязательно должна соответствовать физической структуре сети. Движение трафика в коммутаторах происходит в соответствии с логическими сегментами, а не с физическими соединениями.

С помощью программного обеспечения, администратор может определить, что конкретный порт на одном коммутаторе принадлежит сети А, в то время, как соседний порт на том же коммутаторе принадлежит сети Б. В этом случае, две рабочие станции, подключенные к одному коммутатору, и находясь в разных сетях, будут работать с двумя разными файловыми серверами. Сконфигурировать виртуальные сети можно так, что общаться друг с другом напрямую эти рабочие станции не смогут. Оборудование некоторых производителей позволяет включать рабочие станции в несколько виртуальных сетей. Если кому-то из пользователей необходим доступ к нескольким сегментам, для этого используют виртуальные сети.

Библиографический список

- Олифер В.Г., Олифер Н.А. Компьютерные сети принципы, технологии, протоколы. – СПб: Питер, 2002.-672с.

- Кулаков Ю.А., Омельянский С.В. Компьютерные сети. Выбор, установка, использование и администрирование.- К.: Юниор, 2000.- 544с.

- Гук М. Аппаратные средства локальных сетей. Энциклопедия.- СПб: Питер, 2001.- 576 с.

- Новиков Ю.В., Карпенко Д.Г. Аппаратура локальных сетей: функции, выбор, разработка.- М.: ЭКОМ, 1998.- 288 с.

- Бертсекас Д., Галлагер Р. Сети передачи данных: Пер. с англ.- М.: Мир, 1999.- 544 с.

- Кульгин М. Технологии корпоративных сетей. Энциклопедия – СПб: Питер, 2002.- 704 с.