Актуальность исследования

Разбор рисков информационной безопасности позволяет открыть критические факторы, оказывающие отрицательное влияние на бизнес-процессы предприятия, и принимать меры для их устранения или минимизация негативного воздействия. Особо важно знать на какой стадии развития находится информационная система организации, она обязана отвечать установленному комплексу требований к обеспечению информационной безопасности. Определение требования к обеспечению защиты, по определёнными областям системы. Так же возможно использования имеющихся систем обеспечивающие должную информационную безопасности на должном уровне и отвечающая запросам организации.

Цель исследования

Цель проведения оценки риска состоит в том, чтобы определить риск утечки информации из корпоративной сети предприятия. Процесс оценки риска проводится в два этапа. На первом этапе определяют границы сети для анализа и детальному конфигурированию уровни опасности угрозы. На втором этапе проводится анализ риска. Анализ риска разделяется на идентификацию ценностей угроз и уязвимых мест, проведение оценки вероятности и измерения риска. Значения ресурсов, значимости уязвимостей и угроз, эффективности средств защиты определяются как количественными методами, к примеру, при определении стоимости характеристик, так и качественными учитывающие штатные или внешние воздействие среды.

Задача исследования

Комплексная система, обеспечивающая защиту ИС на предприятии, должна иметь в виду таковые цели как предупреждение кражи, утечки, потери, модифицирования. Фальсификации информации, отведение противоправных поступков по искоренению, видоизменению, искривлению, имитированию, снятию с блокировки информации, а также предупреждению прочих противопоказанных вторжений в информационные ресурсы и информационные системы.

Проведение анализа рисков для каждой организации индивидуален. Индивидуальность, один из основных параметров, которые оценивает размер ущерба. Ведь индивидуальность связана с информационными ресурсами и с оценкой важности, которая уникальна у каждого предприятия.

В процесс проведения анализа рисков входит определение того что необходимо защищать в первую очередь и какими методами, с учётом рассмотрения всех возможных рисков, сортировать их в зависимости от потенциального размера ущерба. Данный процесс состоит из множества экономических решений. [1, c.46]

Ниже будут представлены требования к специалисту, который производит оценку рисков на основе британского стандарта BS 7799:3 «Руководство по управлению рисками ИБ» и ISO/IEC 27005:2008 «Информационная технология»:

- Знание бизнеса и готовность принятия данный уровень риска в процессе.

- Знание концепции риска

- Способность проведения аналитический действий

- Понимание уязвимостей и угроз

- Коммуникабельность

- Знание типов контрольных механизмов ИБ

- Способность находить необходимые контактные лица

Из предложенного этого списка, умение оперировать уязвимостями и угрозами не занимает первое место и не является основным навыком.

Проведение анализа рисков в сфере ИБ может быть количественным и качественным. Количественный анализ более точнее, что позволяет получить точные значения рисков, но проведение такого анализа занимает большее количество времени, что не оправдано. Уровень качественного анализа отличается в разных методам оценка, но всё сводится к тому, чтобы выявить самые серьёзные угрозы. [2, c.35]

Самым трудными аспектом, который влияет на увеличение стоимости работ по анализу рисков, оказывается необходимость знание бизнеса. К сожалению, подразделения ИТ и безопасности, находящихся внутри организации, не всегда обладают достаточными знаниями. Очень важно определить, как будут выполняться работы по оценке рисков силами сотрудников организации или специалистами.

В задачи сотрудников отдела ИБ входят обязанности оповещения руководящих лиц организации о имеющихся и потенциальных угрозах. Отчёты должны сопровождаться аналитическими выкладками, показателями, фактами. Это самый эффективный метод довести информацию до глав предприятия.

Анализ рисков состоит в том, чтобы определить имеющиеся риски и оценить из величины.

Процесс анализа предусматривает решение следующих задач:

1. Определение основных ресурсов ИС.

2. Определение Важности различных ресурсов для организации

3. Идентификация имеющихся угроз и уязвимостей безопасности, возможные осуществления угроз.

4. Расчёт рисков, связанных с реализацией угроз безопасности.

Средства ИС выделяются на следующие категории:

• Ресурсы ИС

• Программное обеспечение

• Техническое обеспечение (сетевое оборудование, сервера, дата центр, рабочие компьютеры и.т.п)

• Человеко-ресурсы

В выше перечисленных категориях ресурсы так же делятся на классы и подклассы.

Необходимость, а также стоимость ресурса определяется на основе величины ущерба, наносимого в случае нарушения конфиденциальности, целостности или доступности ресурса. К примеру, обычно рассматриваются следующие разновидности ущерба:

• Информация была раскрыта, удалена, модифицирована или стала недоступной для использования

• Оборудование была подвергнута к разрушению или техническому повреждению

• Нарушение работоспособности программного обеспечения

Так же ущерб может быть нанесён в результате целенаправленных хакерских атак или следующих видов угроз безопасности ИС:

• ситуации стихийного бедствия (наводнение или затопление оборудование, землетрясение и.т.п)

• Удалённые или локальные атаки на ресурсы ИС

• Умышленные действия или совершение ошибок в процессе работы персонала организации.

• Сбои работы в системе, вызванные неправильной работы программного обеспечения или неисправности оборудования

Величина риска определяется на основе стоимости ресурса, вероятность угрозы и величина уязвимости определяется по формуле:

Стоимость ресурса * Вероятность угрозы = Величина уязвимости

Основная цель управления рисками состоит в выборе обоснованного комплекса мер, позволяющих снизить уровень рисков нанесения угрозы до минимального уровня. Затраты на реализацию должна не должна превышать величину возможного ущерба. Отличию между величиной возможного ущерба и реализации контрмер должна быть противоположной вероятности причинения ущерба. [3, c.195]

Метод на основании анализа информационных рисков организации наиболее значимые для обеспечения безопасности ИС, это значит, что эффективно управлять ИБ организации позволяет только после проведения анализа риска. Для начала проведения работ по анализу риска нужно определить, что именно следует защитить на предприятии, какие области ИС подвержены высокому риску несанкционированной атаке. Анализ риска проводится, основываясь на непосредственные цели и задачи по защите определённого вида конфиденциальной информации. Самая из важнейших задач в рамках обеспечения защиты информации является обеспечение её доступности и целостности. Но не стоит забывать, что нарушение целостности может произойти и от непреднамеренных действий пользователей системы, но и по ряду других причин:

• Технический сбой, ведущий к потере или искажению информации

• Физическое воздействие (наводнение, землетрясение и других стихийных бедствий)

• Ошибки программных продуктов

При проведении анализа риска разрабатываются:

• Общий план или стратегия проведений операций против нарушителей.

• Предположительные способы проводимых атак комплексную систему защиты и обработки информации

• План осуществления противоправных действий против хакерских атак

• Технические характеристики каналов связи утечки информации.

• Тип нарушения

• Способы оценки ИБ

Для того что бы разработать надёжную комплексную систему защиты информации предприятия необходимо:

• Определить все возможные угрозы защиты, которые могут привести несанкционированной атаке

• Дать оценку последствий проявлений угроз

• Разработать необходимые методы и средства защиты учитывая нормативные требования нормативных документов.

• Экономическая целесообразность, бесконфликтность, совместимость с используемым ПО.

• Оценка эффективности выбранного метода и средств защиты

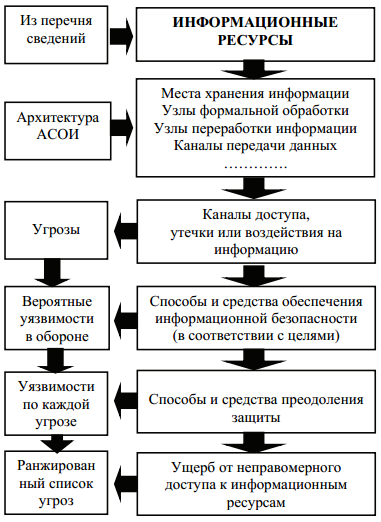

Анализ риска проводится строго следующей методике, по сценарию которая изображена на рисунке 1.

На данном изображении представлены 6 этапов проведения анализа рисков. При выполнении первого и второго этапа определяются сведения, в которые разрабатываются для организации коммерческую тайну и которые следует защищать.

На третьем этап анализа риска производится построение каналов доступа, воздействия или каналов утечки на ресурсы ИС. Каждый канал связи имеются уязвимости и требуют применения средств недопущения несанкционированного доступа к информации.

Четвертый этап — это разработка методов защиты всех уязвимых точек доступа, любая имеющаяся уязвимость может неблагоприятно сказаться на защищённость системы.

Пятый этап – на основе всех известных и имеющихся данных, методов, средств, определяются вероятности осуществлении угроз на все имеющиеся уязвимых точек атак.

Заключительным шестым этапом проводится оценка нанесённого ущерба предприятия в ходе реализации атак, который с оценками уязвимости позволяет получить сгруппированный список угроз ИС. Конечным выводом выполненной работы отображаются в виде, приятного для восприятия и выработки решений. Но при этом каждый ресурс ИС может быть подвержен негативному воздействия нежелательных атак.

На основе имеющихся фактов выясняется, что проблемы в IT-безопасности предприятия бывают не только технические, но и управленческие. Большую часть рисков можно сократить управленческими решениями, рассматривая риски в качестве операционных, а другие риски можно минимизировать программным обеспечением или техническими средствами. Мало известно, но что, как и когда необходимо реализовать все запланированные мероприятия точно в срок.

В большинстве организациях КСЗИ разрабатываются по принципу «заблокировать доступ», что сказывается на неудобстве в работе пользователей, наиболее важное это может послужить причиной медлительного развития организации, так как корпоративные знания не доступны или имеют ограничения. Большое количество запретительных мероприятий порождает способы обмена информацией в обход защищённых каналов, что сводит все усилия по защите информации к нулю, тем самым бизнес процессы компании перестраиваются в обход всех запретительных мер.

Дальнейшее проведения цикла анализа рисков даёт возможность определить необходимые эффективные мероприятия для минимизации и предотвращении рисков, а какие нет. На основе проведённого анализа эффективности корректируется понимание риска, оценка и необходимых действий. Анализ эффективности предоставит возможность увидеть минимизированные параметры уязвимости и общий ущерб всех рисков, что усилит режим безопасности IT организации. Проведение оценки эффективности КСЗИ является системным процессом получения объективной оценки данных о текущем состоянии системы. На данном этапе мониторинг проводится заранее установленных мероприятий, направленных на уменьшение совокупности убытка или частоты появления рисков. Эффективность мероприятий по защите необходимо оценивать на этапе разработки, для получения оптимальных показателей работы комплексной системы в целом. [4, c.98]

Эффективность механизма защиты оценивается на этапе разработки и в процессе эксплуатации системы защиты. При оценке механизма защиты, в зависимости от применяемых способов и показателей получения, выделяют три подхода:

-официальный

-экспериментальный

-классический

Классический подход к оценке эффективности подразумевает использование критериев эффективности, получаемых из показателей эффективности. Показатели эффективности получают путём моделирования и рассчитываются по характеристикам действующей автоматизированной системы. Данный подход используется при создании или модификации КСЗИ. В силу ряда причин, возможности классических методов оценивания эффективности весьма ограничены. Большое количество вероятных неопределённых исходных данных, сложность формализации процессов, отсутствие общепринятых методов вычисления показателей эффективности и определение критериев оптимальности образуют значительную трудность для использования стандартных методов оценки эффективности.

Особую значимость имеет подход к эффективности, который условно может считаться официальным. Стратегия безопасности ИТ проводится государством и должна основываться на нормативные акты.

Под понятием экспериментального подхода проведения анализа понимается организация процесса определения эффективности КСЗИ методом преодоления защитных элементов системы разработчиками системы, выступающие в роли злоумышленников. Подобные исследования проводится дальнейшим способом. Для проведения такого исследования в качестве злоумышленника выбирается один или более специалистов в сфере ИТ-безопасности с высшей степени квалификации. Прорабатывается стратегия проведения эксперимента, определяются этапы и материально-техническое обеспечение по обнаружению уязвимых звеньев в системе защиты. При этом имитируются действия схожие со злоумышленником: от неопытного злоумышленника, не имеющего официального доступа к автоматизированной системы, до высококвалифицированного сотрудника отдела ИТ-безопасности.

Идеальные значения оценки эффективности защиты имеет выбор базы с целью сравнения или определения степени эффективности, принимаемые за нормативный. Так же можно выбрать несколько подходов, которые могут дифференцированно использоваться к определённым случаям. Один из случаем приводится к сравнению с показателями, определяющими эффективность эталонного образца защиты системы.

Эталонный образец может быть спроектирован и разработан с применением известных методов и средств проектирования систем защиты, опираясь на современные методы и технологии других организаций.

Но также могут возникнуть определённые трудности использования указанных подходов, которые необходимо обеспечивать сопоставимо со сравниваемыми вариантами. По этой причине вместо них используется экспертная оценка комплексного уровня анализируемой и разрабатываемой системы, а также отдельных субъектов и принимаемых проектных решений, или комплексная оценка системы обеспечения защиты, основывающаяся на применении количественно-качественного подхода, позволяющий оценивать механизм защиты по большей совокупности обстоятельств. Так же экспертная оценка является составным элементом комплексной оценки эффективности механизма защиты системы, использующая все подходы к отдельным субъектам подсистемы, так и всей системы в целом. [5, c.60]

Эффективности системы защиты информации оценивается при помощи показателей эффективности, иногда именуемый термином – показатель качества.

Значения качества характеризуют степень совершенства какого-либо товара. Оборудования, машины. В отношении совокупности использование человеко-машинных систем желательнее использовать термин показатель эффективности функционирования, представляющий из себя уровень соответствия системы защиту необходимым требованьям.

Термин показателя эффективности можно охарактеризовать двумя научными методами:

• Эксперимент (испытание)

• Математическое моделирование (именуемым как вычислительными экспериментом).

По отношению к механизмам защиты информации показатели значимости (восходящие: снизу-вверх) разделяются на:

• Системные

• Надсисистемные (ценностные)

• Технические

• Информационные (датчики)

Технически, применительно к защите от утечки, это выглядит примерно таким образом: сигнал/шум – риск обнаружения – источника информации – вероятность обнаружения – источника информации – вероятность его вскрытия – ущерб утечки информации, при этом все показатели между собой связаны.

Для проведения оценки эффективности комплексной системы защиты информации или сравнения системы по их показателям эффективности, необходимо указать предпочтения. Данное правило или соотношение основывается на использовании показателей эффективности. Для получения характеристики эффективности с использование K-показателей используют ряд методов. При синтезе системы может возникнуть проблема при решении ряд задач с показателями.

Подход к проведению оценки эффективности комплексной системы защиты информации

Определение эффективности комплексных систем защиты информации относится к задачам оценки множеств характеристик, данную сложную системы невозможно в полной мере и достаточно правильно охарактеризовать с помощью единичного показателя. Поэтому использование при оценке эффективности комплексной системы защиты множество показателей будет характеризовать эффективность более подробно. К этим недостаткам относятся те оценки имеющие следующие характеристики методик:

1) Конечный результат данных будут изображены в виде шкалы оценок предполагаемых угроз и последствий. Данная методика отображает приблизительные значения показателей, основывающиеся на анализе статистики нарушений на экспертных оценках. Что бы определить значения необходим большой набрать большой объём статического материала, то есть оценка не может быть применена для оценки эффективности и выбора методов защиты информации.

2) Ri10(Si*V-4), S показатель частоты проявления угрозы выбирается из интервала от 0 до 7, значение равное 0 случай когда угроза не возникает, значение 7 когда угроза возникает раз в год, V – показатель объёма ущерба который назначается от значения S и принимает от 1 до 1 миллиона долл. В связи с тем, что оценка очень приближена с действительной, необходимо сконденсировать значительный объём статистического материала, значение не может быть использовано для оценки эффективности и выбранных мер, методов защиты информации.

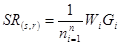

Параметр Wi обозначает субъективный коэффициент необходимости j характеристики защиты информации, n – количественное значение характеристик, Gi – обозначенная экспертным путём значения каждой характеристики. Для получения приблизительной оценки эффективности необходимо использовать выражение, которое может быть использовано при отсутствии необходимых исходных данных для наиболее точной оценки.

С использованием счётного количества показателей WiGi(Wi), i1, n, значение n – это количество показателей, с помощью которого оценка эффективности будет проводится полная оценка с учётом правильности выбора характеристик и количества выбранных показателей.

Проводя оценку эффективности, в которой показатель эффективности выражается в неточных значениях защиты ИС, в виде условных обозначений, именуемых как:

• Абсолютная незащищённая или защищённая

• Защищённая

• Недостаточная или достаточная защищённость

• Защищённость

С определением таких обозначений формируется необходимая и достаточная картина защищённости от несанкционированного доступа как в качественной, так и в количественной оценке, что является положительным свойством, имеющим превосходство над всеми известными методиками.

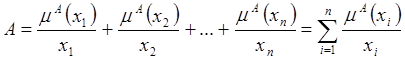

При таком подходе, принадлежность уровня безопасности будут определятся в [0,1] значений, и показатели надёжность будут функцией принадлежности μA(xi), где xi – элемент множества, X – требование безопасности, а A – множество значений, определение выполнения требований безопасности выполняется по следующей формуле:

Пара  является «функцией принадлежности / элемента», то возможно произвести оценку эффективности, по точно определённым характеристикам ИБ следующим образом:

является «функцией принадлежности / элемента», то возможно произвести оценку эффективности, по точно определённым характеристикам ИБ следующим образом:

Допустим массив X= {1,2,3,4,5} в котором заданы набор требований защиты системы, то неточное множество оценки безопасности системы, имеющие определённые характеристики будут:

А = (0,2/1) + (0,4/2) + (0,6/3) + (0,8/4) + (1/5)

Это необходимо определить следующим образом, что система, имеющая в совокупности набор выполненных требований:

• 1 – абсолютной незащищённой

• 2 – недостаточно защищённая

• 3 – защищённая с имеющимся набором выполненных требований

• 4 – достаточно защищённая система

• 5 – абсолютная защищённая система

Причем «5» набор является «абсолютной защищённой» системой к ней причисляются и другие. Другие различные состояния безопасности выделяют в виде подмножеств неопределённого подмножества А. Риск взлома оцениваемой системы, может соответствовать конкретному числу неопределённого множества, конкретно:

X= {1, 2, 3, 4, 5}; А = (0,2/1) + (0,4/2) + (0,6/3) + (0,8/4) + (1/5);

Card A = |A|=3, т.е вероятность взлома будет 3k, значение k – значение соответствия.

Каждый из выше перечисленных терминов имеют определённые значения в диапазоне от 0 до T, где T – максимальное количество требований в комплексной системе защиты информации, набор требований может быть в диапазоне от 0 до 20, набор «1» будет множеством выполненных требований.

Несомненно, что при данном подходе при оценке эффективности АС защиты от несанкционированного доступа необходимы данные о требованиях защищённости и данные о выполнении требований защиты. Выше описанная технология даёт возможность её использования при проведении оценки эффективности системы защиты с использованием нейросетевых программных обеспечений.

С использованием данных технологий совместно с программно-аппаратным комплексом системы защиты информации можно достичь:

• Мониторинг состояния АС ИБ;

• Прогнозирование возможных или осуществляемых атак, путём имитации угроз;

• Предотвращение или затруднение (создание помех, преград) реализации угроз;

Комплекс системы защиты может так же обладать возможностью перевода режима ИБ к наиболее высокому уровню эффективности.

Вывод.

Предложенная методика разработки политики информационной безопасности современного предприятия позволяет полностью проанализировать и документально оформить требования, связанные с обеспечением информационной безопасности, избежать расходы на дополнительные меры безопасности, возможные при субъективной оценке рисков, оказать помощь в планировании и реализации защиты на всех стадиях жизненного цикла информационных систем, представить обоснование для выбора мер противодействия, оценить эффективность контрмер, сравнить различные варианты контрмер.

Библиографический список

- Баранова Е.К., Мальцева Л.Н. Анализ рисков информационной безопасности для малого и среднего бизнеса // Директор по безопасности. — 2015. — № 9. — С. 58—63.

- Баранова Е.К. Методики анализа и оценки рисков информационной безопасности // Вестник Московского университета им. С.Ю. Витте. Серия 3: Образовательные ресурсы и технологии. – 2015. – № 1(9). – С. 73-79.

- Баранова Е.К., Бабаш Л. В. Информационная безопасность и защита информации: Учеб, пособие. — 3-е изд., перераб. и доп. — М.: РИОР: ИНФРА-М, 2016. — 322 с. — (Высшее образование). — http://www.dx.doi.org/10.12737/1 1380

- Сабанов А.Г. Многоуровневый анализ угроз безопасности процессов аутентификации //Вопросы защиты информации. – 2014. – № 1(104).

- Баранова Е.К., Забродоцкий А.С. Процедура применения методологии анализа рисков OCTAVE в соответствии со стандартами серии ИСО/МЭК 27000-27005 // Вестник Московского университета им. С.Ю. Витте. Серия 3: Образовательные ресурсы и технологии. – 2015. – № 3(11). – С. 73-77.